COMPETENCIA

Contrato temporal:

Oferta y aceptación:

Conoce y comprende las normas legales que

regulan el comercio electrónico para evitar los

delitos informáticos y asegurar su buen

funcionamiento.

CONCEPTOS PERSONALES

Legislación del comercio electrónico: Se dice que es el uso de las redes para llevar a cabo diversas actividades que tienen que ver con la gestión de los negocios.

Contratación: Se entiende como el proceso mediante el cual ambas partes realizan una transacción en la que una parte se compromete a transferir recursos económicos a cambio de la recepción de un servicio.

TIPOS DE CONTRATOS

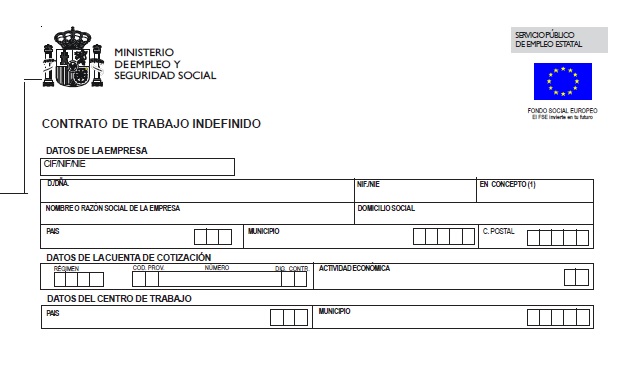

Contrato indefinido:

Se trata de un tipo de contrato que se establece sin una limitación temporal en lo que respecta al período de realización del servicio. Dicho de otro modo, en este tipo de contrato no se estipula una fecha de finalización. Supone la existencia de estabilidad por parte del empleado, y en caso de que el empleador decida dar por finalizada la relación laboral deberá indemnizar al susodicho.

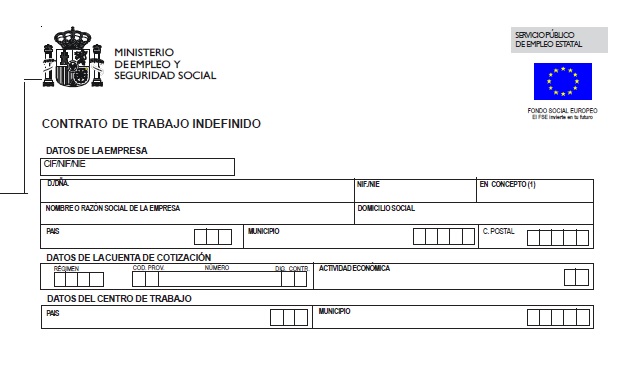

Contrato temporal:

El contrato temporal supone un pacto entre empleador y empleado en el que se estipula la prestación de servicios durante un periodo temporal determinado. En general, todos ellos deben ser realizados por escrito, si bien algunos de ellos pueden bajo circunstancias específicas realizarse de manera oral.

Por obra o servicio:

Se emplea este tipo de contrato en aquellas vinculaciones laborales que se sabe que van a tener un inicio y final determinados, si bien la fecha de finalización es incierta y se circunscribe a la finalización de un determinado servicio.

Eventual:

Este tipo de contrato, que como máximo ha de durar seis meses, es uno de los más habituales en la actualidad. En principio este contrato se emplea en aquellos momentos en que una empresa o empleador precisa de una ayuda temporal debido a circunstancias imprevistas en las que se precisa de mayor cantidad de trabajadores de lo habitual.

Interinidad:

El contrato de interinidad es aquel cuyo principal objetivo es la cobertura o sustitución de un puesto vacante temporalmente. La duración del contrato cubre el tiempo de ausencia del trabajador o vacante a sustituir. Suele realizarse ante la solicitud y concesión de bajas laborales a empleados, vacaciones de éstos o mientras se está realizando un proceso de selección para cubrir la vacante.

De relevo:

Este tipo de contrato se emplea en situaciones en que es necesario sustituir por un período determinado a una persona dentro de una empresa, la cual posee una reducción de jornada debido a la jubilación parcial. De este modo, el contrato se realiza para cubrir la parte de la jornada correspondiente a la que deja de ejercer el trabajador sustituido.

De formación y aprendizaje:

Este tipo de contrato sólo debería utilizarse con individuos entre dieciséis y treinta años de edad (hasta los veinticinco si la tasa de paro baja del 15%).

Su principal función es la de permitir una alternancia entre actividad laboral y formación, con lo que se pretende aumentar la inserción laboral a la vez que se otorga la debida formación que permita ejercer adecuadamente.

Contrato de prácticas:

De manera semejante al contrato de formación y aprendizaje, el contrato de prácticas se realiza bajo la pretensión de mejorar la cualificación y competencia profesional del empleado de cara a ejercer de manera eficiente. Se vincula a una formación específica, ofreciendo experiencia en el sector a la vez que permite una mejor comprensión de los contenidos formativos.

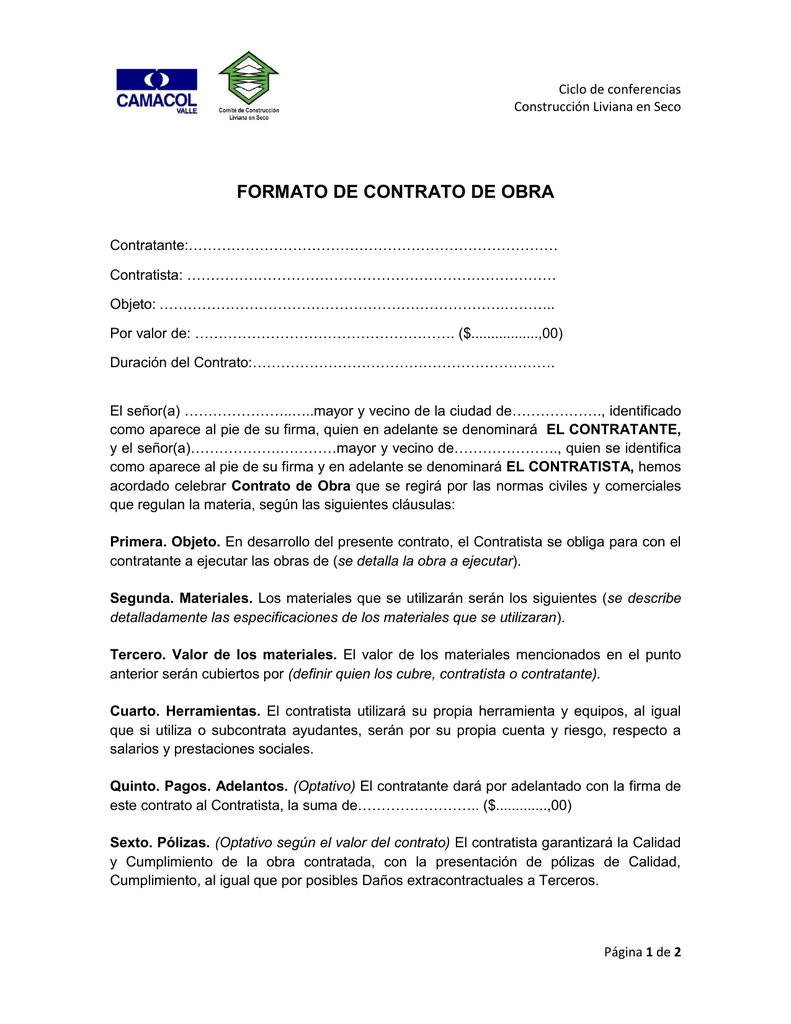

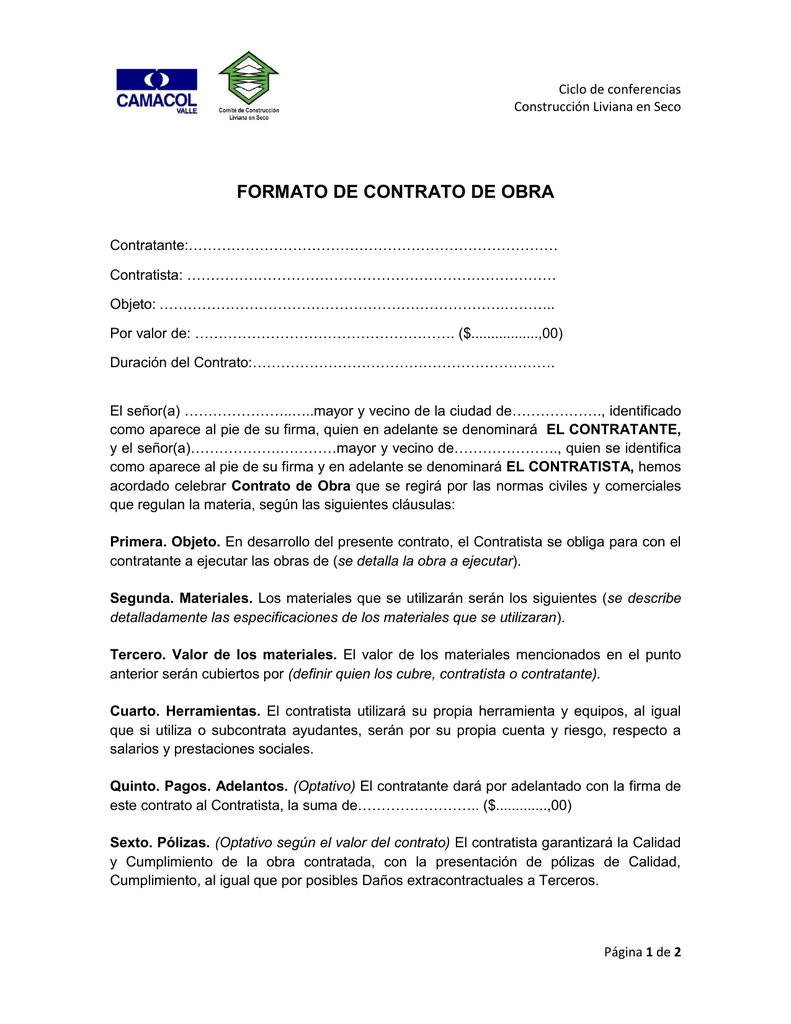

FORMACIÓN DEL CONTRATO

Se trata aquí de analizar aquellos actos, causas, hechos, requisitos y formas que, instantánea o sucesivamente, han de confluir para la perfección y cumplimiento del contrato.

Acuerdo de voluntades:

Acuerdo de voluntades:

El contrato necesita de la manifestación inequívoca de la voluntad de las partes que conformarán el acto jurídico. Así, cuando las partes contratantes expresan su voluntad en el momento que se forma el contrato, se denomina entre presentes. Cuando la manifestación de la voluntad se da en momentos diferentes, se denomina entre ausentes. La distinción es importante para poder determinar con exactitud el momento en que el contrato entra en la vida jurídica de los contratantes. El contrato entre presentes entrará en vigencia en el momento de la manifestación simultánea de la voluntad, mientras que el contrato entre ausentes solamente hasta que el último contratante haya dado su manifestación.

Oferta y aceptación:

- La oferta es una manifestación unilateral de voluntad, dirigida a otro. El ejemplo clásico es el del comercio minorista que ofrece sus productos a cualquiera, a un precio determinado. La oferta es obligatoria, es decir, una vez emitida, el proponente no puede modificarla en el momento de la aceptación del sujeto interesado.

- La aceptación de la oferta debe ser explícita, de modo que el otro contratante debe mostrar su consentimiento expreso o tácito, de manera que indique su inequívoca intención de aceptar la oferta y adherirse a las condiciones del oferente.

La vigencia obligatoria de la oferta varía en los distintos ordenamientos jurídicos. Para algunos, el oferente puede variar la oferta mientras ésta no haya sido aceptada; en cambio en otros la oferta debe mantenerse intacta por todo el período que, usual o legalmente, se reconozca al contratante para aceptarla.

Aceptación en el contrato entre ausentes/distantes:

Aceptación en el contrato entre ausentes/distantes:

Existen diversas teorías respecto al momento en que un contrato despliega sus efectos jurídicos cuando se trata de partes distanciadas físicamente entre sí. Confluyen diversas teorías:

- Teoría de la emisión: Entiende que la oferta es aceptada en el momento en que se produce la aceptación del aceptante.

- Teoría de la remisión (o expedición): La aceptación se produce en el momento en que se acepta y se da remisión de dicha aceptación al oferente.

- Teoría de la recepción: La aceptación se produciría en este caso tras la aceptación, remisión y llegada de esta última al ámbito donde el oferente realiza su actividad (empresa, domicilio, etc).

- Teoría del conocimiento: Exige aceptación, remisión, llegada al ámbito y, además, conocimiento de ello. La doctrina española se inclina por la teoría de la recepción, pese a que la del conocimiento sea más estricta (véase jurisprudencia al respecto, o la Ley de Contratación Automática).

SEGURIDAD PRIVADA

Criptografia:

La criptografía es la técnica que protege documentos y datos. Funciona a través de la utilización de cifras o códigos para escribir algo secreto en documentos y datos confidenciales que circulan en redes locales o en Internet. Su utilización es tan antigua como la escritura. Los romanos usaban códigos para ocultar sus proyectos de guerra de aquellos que no debían conocerlos, con el fin de que sólo las personas que conocían el significado de estos códigos descifren el mensaje oculto.

Criptografía: Claves Simétricas y Asimétricas

Las claves criptográficas pueden ser básicamente de dos tipos:

Simétricas: Es la utilización de determinados algoritmos para descifrar y encriptar (ocultar) documentos. Son grupos de algoritmos distintos que se relacionan unos con otros para mantener la conexión confidencial de la información.

Asimétricas: Es una fórmula matemática que utiliza dos llaves, una pública y la otra privada. La llave pública es aquella a la que cualquier persona puede tener acceso, mientras que la llave privada es aquella que sólo la persona que la recibe es capaz de descifrar.

Actualmente, los métodos criptográficos pueden ser subdivididos en dos grandes categorías, de acuerdo con el tipo de llave utilizado: criptografía de llave única y la criptografía de llave pública y privada.

Tipos de claves criptográficas

Criptografía de llave única: La criptografía de llave única utiliza la misma llave tanto para codificar como para decodificar mensajes. A pesar de que este método es bastante eficiente en relación al tiempo de procesamiento, o sea, el tiempo que gasta para codificar y decodificar mensajes, tiene como principal desventaja la necesidad de utilización de un medio seguro para que la llave pueda ser compartida entre personas o entidades que deseen intercambiar información criptografiada.

Criptografía de llaves pública y privada: La criptografía de llaves pública y privada utiliza dos llaves distintas, una para codificar y otra para decodificar mensajes. Con este método cada persona o entidad mantiene dos llaves: una pública, que puede ser divulgada libremente, y otra privada, que debe ser mantenida en secreto por su dueño. Los mensajes codificados con la llave pública solo pueden ser decodificados con la llave privada correspondiente.

ÉTICA DEL COMERCIO ELECTRÓNICO

Un delito electrónico es aquel comportamiento no ético y no autorizado, basado en algún tipo de fraude. Es el estudio de los principios que las personas y las organizaciones pueden utilizar para determinar correctas e incorrectas acciones.

Hay tres principios básicos de ética:

*Responsabilidad. Las personas, las organizaciones y las sociedades son responsables de las acciones que realizan.

*Rendición de cuentas. Las personas, las organizaciones y las sociedades deben ser responsables para con los demás por las consecuencias de sus acciones.

*Responsabilidad civil. Es una característica de los sistemas políticos en la cual hay un órgano legal que permite a las personas recuperar los daños ocasionados por otros actores, sistemas u organizaciones.

DELITOS Y AMENAZAS DEL COMERCIO

Los delitos del comercio electrónico se pueden encontrar personas de diferentes características como por ejemplo casi todo el elenco delictivo penal como el fraude informático, o estafa informática, el sabotaje informático, la pornografía infantil utilizando Internet o las redes sociales, daños a redes informáticas, espionaje informático, robo de identidad informática, suplantación de identidad, amenazas por Internet, calumnias o injurias, y todo tipo de hechos delictivos cuyo medio es Internet o actualmente, cualquier medio tecnológico utilizando Internet.

DAÑO Y ROBO DE DATOS

Principales Amenazas:

Las amenazas a la seguridad de la información atentan contra su confidencialidad, integridad y disponibilidad. Existen amenazas relacionadas con falla humanas, con ataques malintencionados o con catástrofes naturales. Mediante la materialización de una amenaza podría ocurrir el acceso modificación o eliminación de información no autorizada; la interrupción de un servicio o el procesamiento de un sistema; daños físicos o robo del equipamiento y medios de almacenamiento de información.

AMENAZAS POTENCIALES Y HACKERS

Descripciones

· Ingeniería Social

Consiste en utilizar artilugios, tretas y otras técnicas para el engaño de las personas logrando que revelen información de interés para el atacante, como ser contraseñas de acceso. Se diferencia del resto de las amenazas básicamente porque no se aprovecha de debilidades y vulnerabilidades propias de un componente informático para la obtención de información.

· Phishing

Consiste en el envío masivo de mensajes electrónicos que fingen ser notificaciones oficiales de entidades/empresas legítimas con el fin de obtener datos personales y bancarios de los usuarios.

Escaneo de Puertos

Consiste en detectar qué servicios posee activos un equipo, con el objeto de ser utilizados para los fines del atacante.

· Wardialers

Se trata de herramientas de software que utilizan el acceso telefónico de una máquina para encontrar puntos de conexión telefónicos en otros equipos o redes, con el objeto de lograr acceso o recabar información.

· Código Malicioso / Virus

Se define como todo programa o fragmento del mismo que genera algún tipo de problema en el sistema en el cual se ejecuta, interfiriendo de esta forma con el normal funcionamiento del mismo. Existen diferentes tipos de código malicioso; a continuación mencionamos algunos de ellos:

· Bombas

Se encuentran diseñados para activarse ante la ocurrencia de un evento definido en su lógica.

Se encuentran diseñados para activarse ante la ocurrencia de un evento definido en su lógica.

· Troyanos

Suele propagarse como parte de programas de uso común y se activan cuando los mismos se ejecutan.

Suele propagarse como parte de programas de uso común y se activan cuando los mismos se ejecutan.

· Gusanos

Tienen el poder de auto duplicarse causando efectos diversos.

Tienen el poder de auto duplicarse causando efectos diversos.

· Cookies

Son archivos de texto con información acerca de la navegación efectuada por el usuario en Internet e información confidencial del mismo que pueden ser obtenidos por atacantes.

Son archivos de texto con información acerca de la navegación efectuada por el usuario en Internet e información confidencial del mismo que pueden ser obtenidos por atacantes.

Buen contenido compañero,bastante serio en los colores pero buena informacion.

ResponderBorrarBuen contenido amigo, tu blog esta excelente.

ResponderBorrarExcelente contenido, felicidades.

ResponderBorrarTienes tus definiciones claras, las imágenes van de acuerdo al tema esta muy bien distribuida la información y los colores del blog son llamativos.

ResponderBorrar